网络和安全团队不得不在3月疫情高峰时,快速将其大部分工作人员转移至远程。对速度的要求使他们无法遵循所有的安全规范,甚至无法利用最近部署的技术解决方案。网络团队原本就面临很多挑战,现在又增加了一系列障碍。人们普遍认为,这些挑战不会在短期内得到缓解,在可预见的未来,远程办公将是常态。受访组织大多同意使用短期方案以解决远程办公,存在一些安全问题。从长远来看,他们正在考虑一系列方案,以有效地使新常态变得安全。在某些情况下,他们还利用这种变化来提升其安全态势和流程的生产力、有效性和可见性。

网络配置变更造成安全漏洞 – 你并不是唯一遇到这个问题的人

疫情使企业的运作方式发生了巨大变化。对大型组织的调查显示,许多公司不得不在3月初的几天内将其远程工作队伍的规模增加5至7倍。一家大型银行从5000名远程员工增加到4万名。许多服务机构现在有超过90%的员工在远程办公。为适应这种转变,网络团队必须处理的访问变更请求急剧增加。密歇根州的CIO办公室在3月份的访问变更请求数量增加了30-50%。

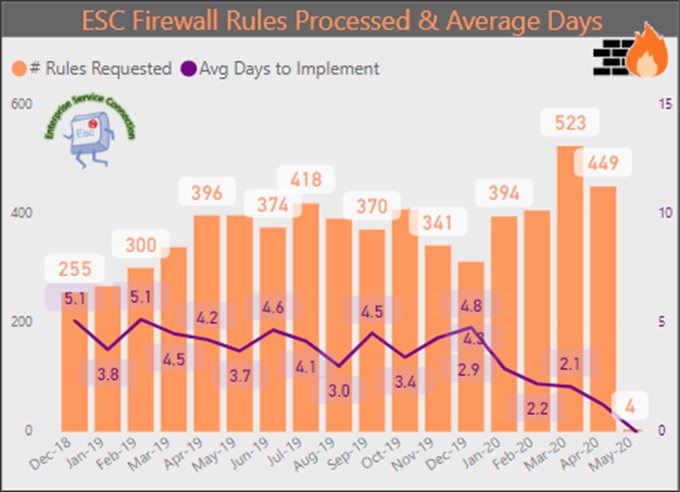

防火墙规则变更

这是来自密歇根州CIO办公室的数据,橙色条代表了每月的访问变更请求数量,我们可以看到,3月份增加了30-50%

大多数IT部门依靠现有的成熟技术来实现远程连接。企业倾向于采用传统的远程VPN解决方案,一些公司使用防火墙供应商提供的远程访问VPN解决方案。此外,许多公司还针对一小部分员工使用远程虚拟桌面(VDI)技术。在大多数情况下,企业只保留一个(或少量)远程访问IP池,并对远程访问IP池中的所有IP一视同仁。

通过使用少量的远程访问IP池,所有连线的远程员工都能获得相同的内部网络访问权限。令人意外的是,即使是已经升级到新一代防火墙(NGFW)的组织也未能更好地保护和控制通过VPN连接的远程用户。这大概是由于对速度的需求使企业无暇顾及这 些方面。其结果是,无论一个人的角色和正常权限如何,他/她都可以访问。这样一来,安全和访问控制只能依靠特定应用的用户权限和认证。这基本上消除了分段,消除了零信任原则,使入侵者能够轻松地在网络内横向移动。这与良好的安全实践背道而驰。为了适应远程员工的变化,安全态势被削弱,攻击面增加。

威胁活动的增加加剧了风险

网络安全风险加剧。许多新的入口点导致攻击面扩大,进而加剧现有风险,同时,由于允许的访问增加,风险进一步加剧。新的网络威胁也在增加。攻击者利用人们对病毒的普遍恐惧和员工行为的变化,频繁发起网络攻击,特别是网络钓鱼攻击。截至2020年5月,根据反钓鱼工作组(APWG) 的数据,钓鱼攻击达到3年来的新高。Verizon的《2020年数据泄露调查报告》称,网络钓鱼是最大的威胁,22%的数据泄露来自网络钓鱼。随着其他数据泄露途径被关闭,攻击者将目光转向了人为因素 – 安全上的薄弱环节。

现在,由于所有远程用户都有相同的网络访问权限,横向移动不受限制。当成功的钓鱼攻击控制了一台可以远程连接到办公室的设备时,这台设备就给攻击者提供了在网络内无限横向移动的能力。

企业很难减轻网络配置变化带来的新风险。他们不一定能看到或知道进行了哪些变更。访问变更都可以如此仓促地进行,更不用说审计跟踪或文档流程了 – 它们已经被忽略了。即使通过防火墙配置管理视图或Tufin等多厂商工具(通过比较视图)看到变更,如果没有遵循变更申请工作流,组织仍然不知道变更负责人或变更原因。由于变更前可能没有通过风险分析流程,因此有可能不符合企业标准。除此之外,很多都是手动进行的,这会导致更多的人为错误和错误配置。

现在该怎么办? 短期缓解重点

为了改善安全态势,组织普遍认为首要任务是识别和评估差距,并确定风险的优先级。需要重新评估迅速做出的变更,以减少风险、防止审计问题,并恢复合规。这包括:

- 访问变更的可见性。这包括了解做了哪些变更,谁要求变更,变更的目的,以及远程工作人员现在拥有怎样的网络访问权限的可见性。Tufin为所有领先品牌的防火墙和路由器提供此类信息。Tufin客户可以使用防火墙对象变更报告,按设备、安全组或时间框架即时查看.

- 确定所有访问变更是否必要。对于风险较高的区域或资产,确定访问是否有正当的业务理由,以及是否使用了访问规则 – 它们是否有实际流量。Tufin客户可以使用规则和对象使用报告来查看命中率。

- 评估变更的风险。将访问规则与组织的安全策略进行映射,以确定对合规性的影响。Tufin客户可以对照USP,使用SecureTrack风险评估、许可级别检查和规则变更验证。

目标是了解风险和缓解选项。

一旦评估了风险,就会推荐安全策略最佳实践,包括:

结合这些步骤,利用安全策略管理的核心优势,恢复您的预期安全态势,减少攻击面。

您永远不知道什么时候会有新的转折,所以务必长远考

从长远来看,组织不能用零碎的解决方案和手动流程来管理其复杂的混合网络,也不能太过自信地认为自己已经是一个现代化的数字化企业。组织的目标是建立网络安全实践,使其能够敏捷地支持业务速度。同时,随着安全责任变得更加分散,企业还需要加快协作以提高合规性,并将网络洞察整合到安全架构中,以提高有效性和投资回报率。建议包括:

这些解决方案将提供可扩展的、与传统解决方案一样安全的解决方案,促进共享可见性,以鼓励跨功能协作,并且不需要对内部基础设施和安全控制进行重大变更即可实施。

今天,组织比以往任何时候都更需要管理资源短缺、快速变化的环境和高度的不确定性。在今天这样特殊的情况下,拥有清晰的、有据可查的、可重复的流程,并将人工干预降到最低,变得至关重要。通过实施经过验证的、高度安全的实践来加速变革流程,您的组织将能够自如地应对下一次危机。

结合这些步骤,利用安全策略管理的核心优势,恢复您的预期安全态势,减少攻击面。

您永远不知道什么时候会有新的转折,所以务必长远考虑。

从长远来看,组织不能用零碎的解决方案和手动流程来管理其复杂的混合网络,也不能太过自信地认为自己已经是一个现代化的数字化企业。组织的目标是建立网络安全实践,使其能够敏捷地支持业务速度。同时,随着安全责任变得更加分散,企业还需要加快协作以提高合规性,并将网络洞察整合到安全架构中,以提高有效性和投资回报率。建议包括:

-

规则优化或清理,以减少攻击面并改善策略的健康状况。

- 停用未使用的或多余的规则,这些规则可能是在匆忙启用远程员工访问时实施的,或由于在进行变更时不知道真正需要哪些访问。Tufin客户可以使用“规则和对象使用报告”来查看使用水平或命中率。

- 用更细化的规则取代过度允许的规则。“过度允许”被定义为允许未使用的访问。Tufin客户可以在规则上运行自动策略生成(APG)作业,该作业将在指定时间内观察实际业务流量,然后提出一套推荐规则,以降低或减少现有规则的许可级别或范围。

-

对特定的用户实施特定的控制,以提高控制能力。

- 使用不同的IP池为不同的用户角色/组创建基本分段。Tufin客户可以使用Unified Security Policy(USP)或分段模板实现快速启动。

- 建立最低权限访问,确保远程用户只被授予必要的访问权限。

-

制定远程访问分段策略,限制横向移动。

- 对远程用户采用与内部网段相同的分段原则。

-

通过安全评估流程对风险最高的变更进行评估。

- 确保涉及敏感数据或重要资产的变更都经过企业的风险分析、验证和批准流程。Tufin客户可以使用Tufin SecureChange来模拟变更,并进行影响和风险分析,以确认是否与组织的安全政策相一致 – 无论是作为一个独立的步骤还是作为访问请求工作流程的一部分。

-

应用适当的重新认证

- 确保根据您的安全标准定期对规则进行重新评估。Tufin客户可以使用SecureChange规则重新认证工作流程。

- 考虑采用集中式、多供应商、多云安全策略协调系统,为整个网络的合规性提供自动可见性和安全保障。

- 考虑用NGFW的用户身份,转向更具体的精细化访问技术。

- 考虑采用更现代(基于云的)的远程连接解决方案。

- Home

- Blog

- Cybersecurity

- 远程工作团队网络安全经验教训和最佳实践